作为企业决策者,您可能更关注CRM、ERP等核心业务系统带来的显性增长,它们是驱动营收和优化运营的强力引擎。然而,一个常被忽视的环节——客户权限管理,却如同一座大厦的隐形地基,直接决定了企业数据的安全、业务流程的合规与内外部的协作效率。错误的权限配置可能导致核心客户数据泄露、销售撞单、服务流程混乱等一系列严重问题。一个不合适的系统,更会成为企业数字化进程中的巨大技术债务。本文将依托我们服务超过5000家企业所沉淀的数据与洞察,为您绘制一幅清晰的客户权限管理系统选型图谱,帮助您从战略高度审视并选对工具,为企业未来十年的稳健发展打下坚实基础。

一、明确需求:您的企业究竟需要什么样的权限管理?

在评估任何系统之前,首要任务是清晰、准确地定义自身需求。权限管理并非一个标准化的产品,其有效性完全取决于它与您独特业务场景的契合度。基于我们的数据分析,成功的选型都始于对以下三个层面的深度剖析。

1. 识别核心场景:销售、客服还是项目协作?

不同业务场景对权限控制的要求截然不同。首先,您需要识别出最核心、最迫切需要进行权限管控的业务环节。

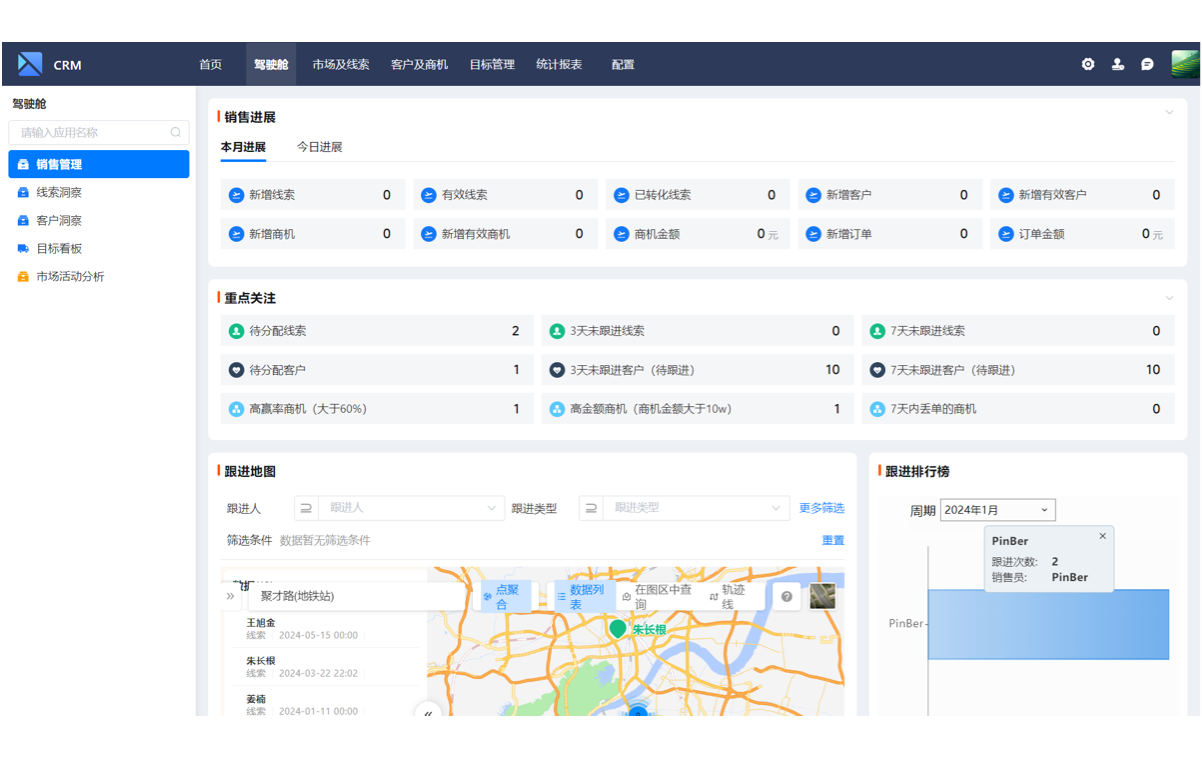

- 销售驱动型业务:核心诉求是客户资源的分配与保护。权限系统需要支持复杂的公海池规则、客户领取与退回机制、跨区域/跨部门的数据隔离,以及基于业绩的动态权限调整。例如,A区的销售总监只能看到本区域的销售数据,而不能查看B区的客户列表。

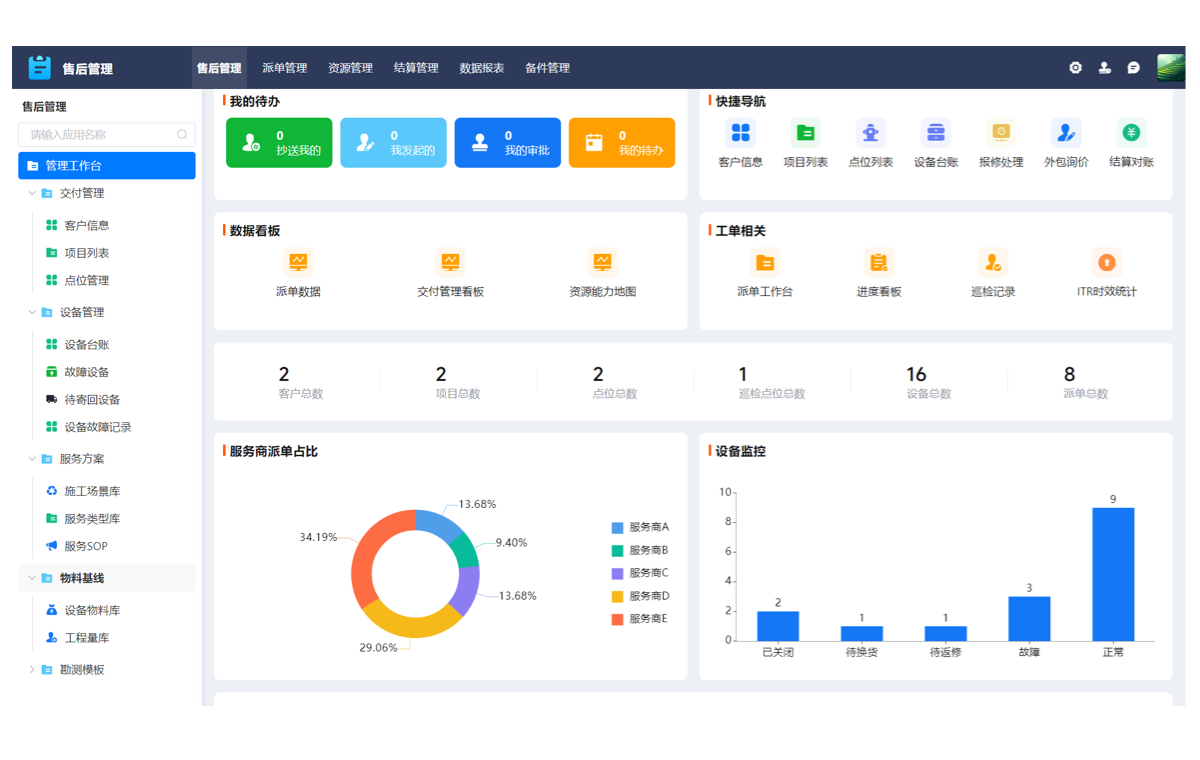

- 服务驱动型业务:核心在于保障服务质量与客户信息安全。客服人员需要能看到客户的完整服务历史、工单记录,但可能无需访问其商务合同金额等敏感财务信息。权限系统应支持基于客户等级、问题类型的工单自动流转与权限分配。

- 项目协作型业务:当业务涉及内外部多方协作(如乙方向甲方交付项目)时,权限管理的复杂度剧增。系统不仅要区分内部员工和外部伙伴,还需要对项目文档、任务、沟通记录等进行精细化控制,确保外部人员只能访问其被授权的特定信息,防止商业机密外泄。

2. 定义权限颗粒度:从部门级到字段级的安全需求

权限颗粒度,即权限控制的精细程度,直接关系到数据安全策略的落地能力。

- 部门/角色级:这是最基础的权限划分,适用于组织结构简单、业务流程标准化的早期企业。例如,将员工划分为“销售部”、“市场部”等角色,并赋予角色固定的数据访问权限。

- 记录/数据行级:这是更精细的控制。例如,销售经理A只能看到自己及下属创建的客户记录,而不能看到销售经理B团队的客户。这是实现精细化管理和避免内部恶性竞争的关键。

- 字段/数据列级:这是最高级别的颗粒度控制。在同一张客户信息表中,普通销售员可以看到客户的联系方式,但“客户价值评估”、“合作意向等级”等核心字段仅对销售总监可见。对于涉及个人隐私信息(PII)或核心商业数据的场景,字段级权限是必选项。

3. 预判未来扩展:系统是否需要与现有业务(如CRM、ERP)集成?

选型绝不能只看当下。一个优秀的权限系统必须具备前瞻性,能够支撑企业未来的业务发展和组织架构调整。您需要思考:

- 系统集成:未来,该权限系统是否需要与您现有的CRM、ERP、OA或自研系统打通?如果需要,那么系统的API开放能力就至关重要。

- 组织变化:当公司进行组织架构调整、新增业务线或拓展海外市场时,权限系统能否快速、灵活地调整规则以适应新结构?僵化的权限系统会成为业务扩张的巨大阻力。

二、关键点一:权限模型的灵活性与扩展性

权限模型是权限管理系统的“操作系统”,它决定了系统能力的上限。市场上最常见的是**RBAC(基于角色的访问控制)**模型,它通过“用户-角色-权限”的映射关系进行管理,结构清晰,易于理解。然而,对于业务复杂、组织多变的企业而言,单纯的RBAC模型往往力不从心。

一个更先进的权限系统,应该在RBAC的基础上,融合**ABAC(基于属性的访问控制)**模型。ABAC允许您基于用户的属性(如职位、部门、地域)、资源的属性(如客户等级、项目状态)以及环境属性(如访问时间、IP地址)来动态定义访问策略。

评估要点:

- 是否支持混合模型:系统是否允许您结合RBAC的结构化与ABAC的灵活性,创建复杂的动态权限规则?

- 规则引擎能力:您能否通过可视化的界面,而非硬编码,来配置“当客户状态为‘重点跟进’且负责人为‘华东区销售’时,该客户记录对‘市场部’只读”这类复杂业务规则?

- 扩展性:当引入新的业务维度(如产品线、渠道伙伴)时,系统能否在不进行二次开发的前提下,快速将这些新维度纳入权限控制体系?一个高度灵活的权限模型,是企业应对市场不确定性的战略保障。

三、关键点二:数据安全与合规审计能力

在数据成为核心资产的今天,权限系统的安全与合规能力是选型的底线。这不仅关乎企业内部管理,更直接关系到是否满足《网络安全法》、《个人信息保护法》等法律法规的要求。

评估要点:

- 操作日志(Audit Trail):系统是否能记录所有用户的每一次关键操作?包括谁(Who)、在什么时间(When)、从哪里(Where)、对什么数据(What)、执行了什么操作(How)。这份完整的操作日志是事后追溯、定责和安全审计的唯一依据。

- 数据脱敏与水印:对于核心敏感数据(如身份证号、手机号),系统是否支持在展示时自动进行脱敏处理(如

138****1234)?对于导出的报表或截图,是否支持添加不可去除的用户信息水印,以震慑和追溯数据泄露行为? - 异常行为检测:系统是否具备基础的风险告警能力?例如,当某个账号在短时间内频繁、大量地访问或导出数据时,系统能否自动触发告警,通知管理员进行干预?这对于防范内部员工恶意窃取数据至关重要。

四、关键点三:与现有业务系统的集成能力(API)

权限管理并非孤立存在,它需要深度融入企业的数字化生态。一个权限系统如果不能与您现有的核心业务系统(如CRM、ERP、OA、钉钉/企业微信)顺畅集成,它就只是一个信息孤岛,价值将大打折扣。

评估要点:

- API的丰富度与标准化:系统是否提供全面、标准化的RESTful API接口?API文档是否清晰、完善?这决定了您的技术团队集成它的难度和成本。理想的API应覆盖用户管理、角色管理、权限查询、单点登录(SSO)等所有核心功能。

- Webhooks支持:系统是否支持Webhooks机制?当权限发生变更(如用户角色调整)时,能否主动将事件推送给其他关联系统,实现数据的实时同步,而无需下游系统轮询查询。

- 预置连接器:除了提供API,系统是否为业界主流的SaaS应用(如Salesforce、钉钉、企业微信)提供了预置的连接器或集成方案?这能极大降低集成的复杂度和实施周期,让业务部门更快地享受到统一权限管理带来的便利。

五、关键点四:用户体验与管理员维护成本

一个功能再强大但操作复杂的系统,最终也难以在企业内部有效推行。评估时,必须同时站在最终用户和系统管理员两个视角。

评估要点:

- 最终用户体验:对于销售、客服等一线员工而言,权限系统应该是“无感的”。他们只需在自己的业务界面中,看到自己该看的数据,操作自己该操作的功能即可。不应因为权限问题频繁受阻,影响工作效率。单点登录(SSO)是提升用户体验的基础配置,员工无需记忆多套账号密码。

- 管理员维护体验:对于IT或系统管理员而言,权限配置界面是否直观、易用?当需要为新员工开通账号、调整某部门权限或排查某个权限问题时,能否快速定位并完成操作?一个设计糟糕的管理后台,会耗费管理员大量时间,成为隐形成本。可视化的权限规则配置、批量操作能力、清晰的权限继承关系展示,都是降低维护成本的关键设计。

六、关键点五:部署方式与长期拥有成本(TCO)

部署方式直接决定了系统的初始投入、数据归属以及长期维护模式。您需要根据企业的资金预算、IT能力和数据安全战略,综合评估其长期拥有成本(TCO)。

评估要点:

- SaaS(软件即服务):优势在于按需订阅、开箱即用、初始投入低,且由服务商负责系统升级和运维。适合IT资源有限、希望快速上线的中小企业。但需关注服务商的数据安全认证(如ISO 27001)和SLA(服务等级协议)。

- 私有化部署(On-Premise):优势在于数据完全存储在企业本地服务器,掌控力最强,满足最严格的数据合规要求。适合对数据安全有极高要求的大型企业或特定行业(如金融、军工)。但缺点是初始采购成本、硬件投入和后期运维成本都非常高,需要企业有专业的IT团队支持。

- 混合云部署:这是一种折中的选择,兼顾了灵活性与安全性。例如,将应用层部署在公有云以获得弹性,而将核心数据库部署在本地。在计算TCO时,切勿只看软件采购费。必须将硬件成本、实施与集成费用、人员培训成本、以及未来3-5年的运维和升级费用全部纳入考量,才能做出最经济、最合理的决策。

总结:构建与业务发展同步的权限管理体系

综上所述,客户权限管理系统的选型,是一个需要综合评估灵活性、安全性、集成能力、用户体验和长期成本的战略决策。它并非一次性任务,而是一个需要与企业发展战略、组织架构调整和业务流程变化同步迭代的动态过程。一个优秀的系统应具备高度的灵活性和扩展性,以支撑企业未来5到10年的发展。它不应是僵化的规则集合,而应是一个能够赋能业务、随需而变的敏捷平台。

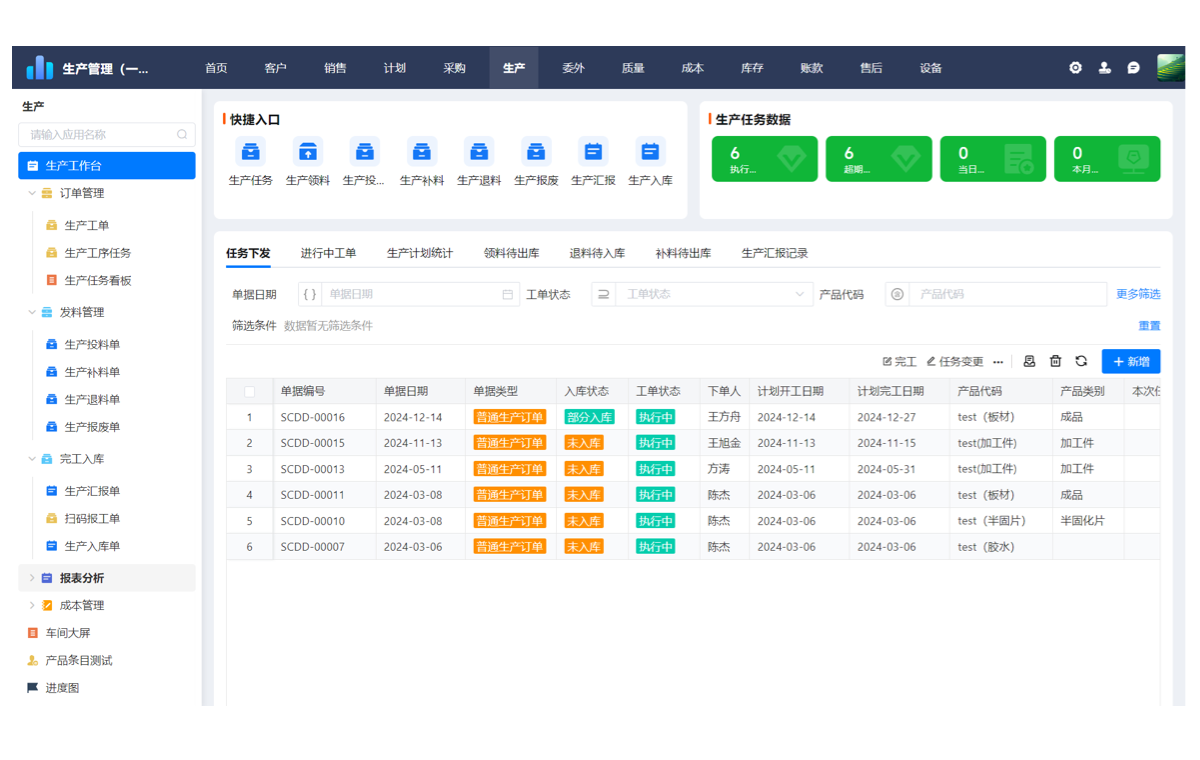

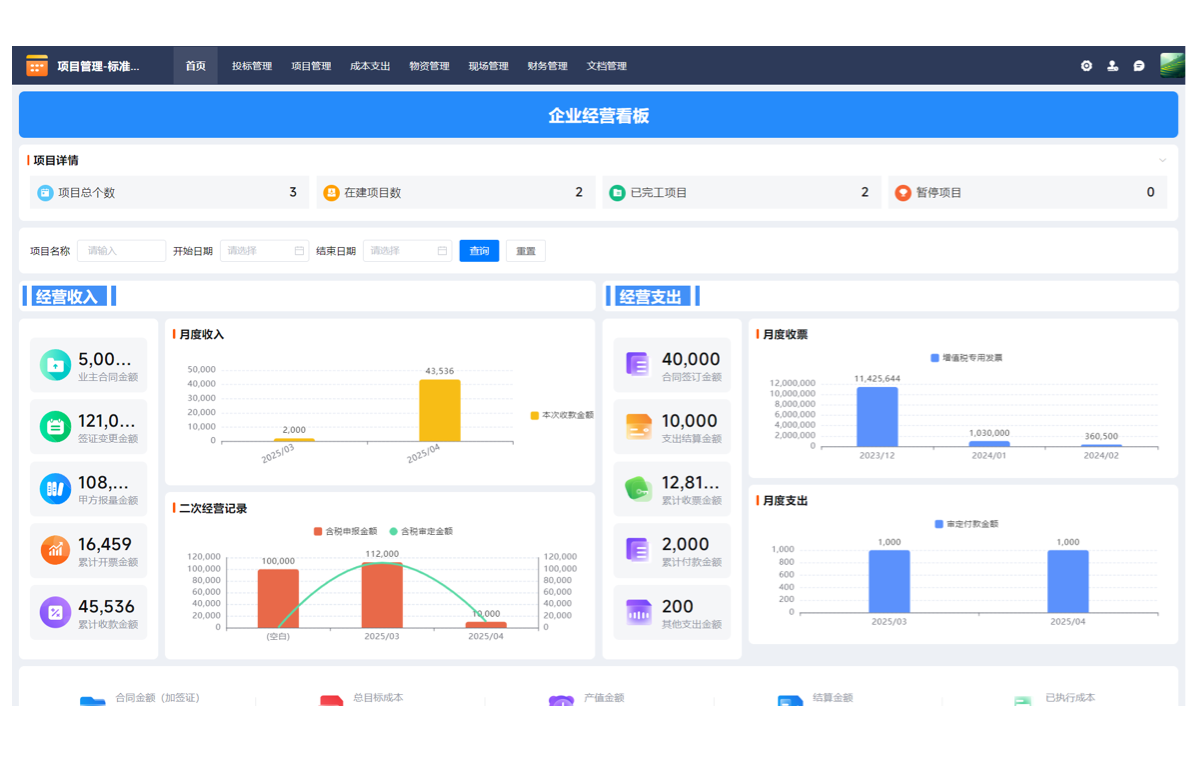

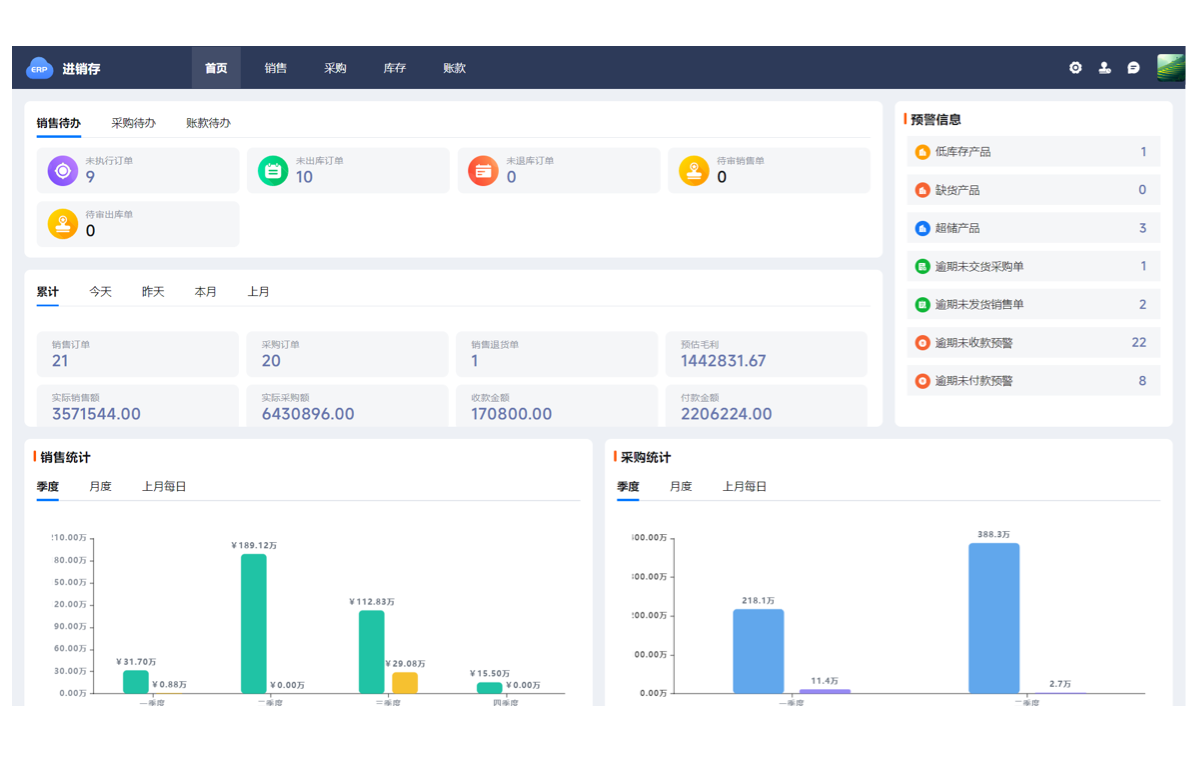

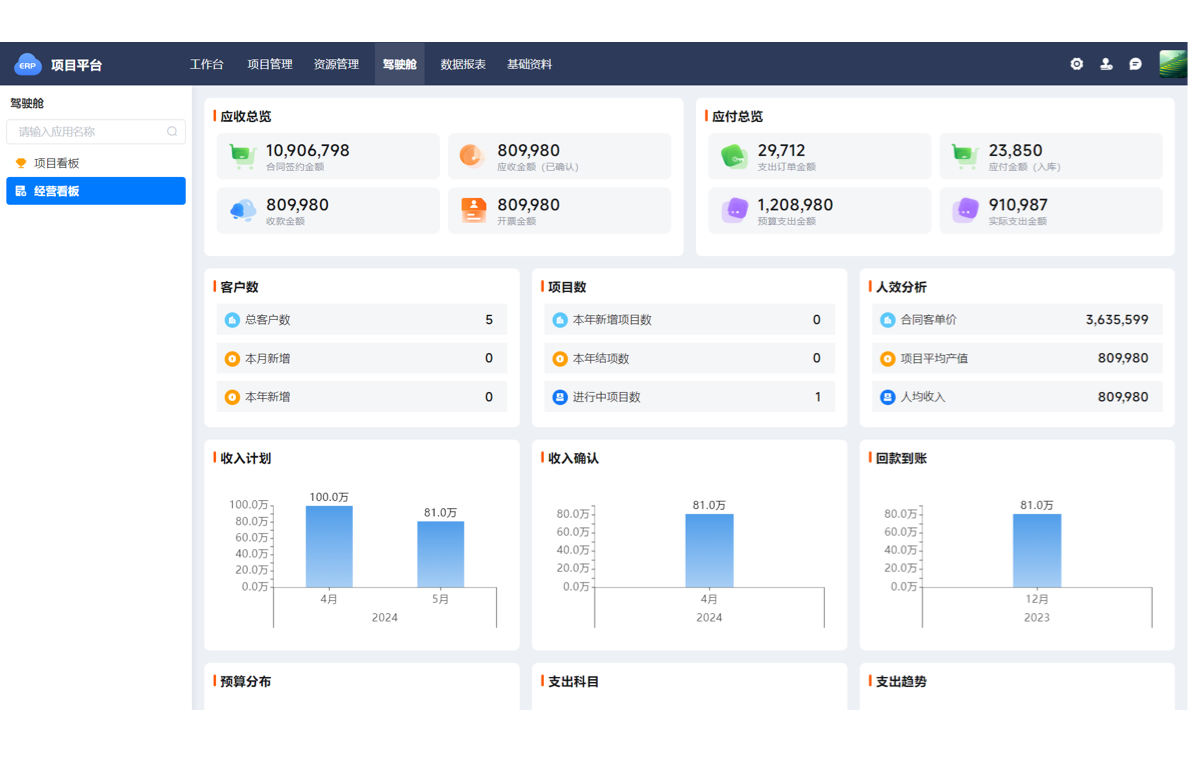

例如,像「支道」这样的新一代无代码/低代码平台,正在为权限管理提供一种全新的解法。通过其灵活的规则引擎和流程引擎,企业不再受限于传统软件固化的权限模型,而是可以根据自身独特的管理模式,通过拖拉拽的方式,快速配置和调整权限体系,真正实现“权限即业务,业务即权限”的深度融合与“随需而变”。

如果您希望构建一套完全贴合自身业务、能够持续迭代的权限管理体系,不妨从了解「支道」开始。立即申请免费试用,亲身体验如何通过无代码方式,将复杂的权限管理需求转化为高效、安全的线上应用。

关于客户权限管理系统的常见问题

1. 什么是RBAC(基于角色的访问控制)?它是唯一的选择吗?

RBAC(Role-Based Access Control)是一种主流的权限模型,它通过将权限分配给“角色”,再将“角色”分配给用户,来简化权限管理。例如,创建一个“销售经理”角色,赋予其查看团队业绩的权限,然后将所有销售经理都归入此角色。它结构清晰,易于管理。但它并非唯一选择。对于更复杂的场景,还需要结合ABAC(Attribute-Based Access Control,基于属性的访问控制),通过动态规则(如用户属性、资源属性)实现更精细、更灵活的权限判断。现代权限系统通常是两者的结合体。

2. SaaS模式和私有化部署的权限管理系统,我们应该如何选择?

选择SaaS还是私有化部署,主要取决于您对数据控制权、IT能力和预算的考量。

- SaaS:适合希望快速启动、IT人力有限、预算前期投入较少的企业。由服务商负责运维,按需付费。您需要重点考察服务商的数据安全资质和稳定性。

- 私有化部署:适合对数据安全和合规有最高要求、拥有专业IT团队、且预算充足的大型企业或特定行业(如金融、政府)。数据存储在本地,拥有完全控制权,但初始和长期维护成本高昂。

3. 权限管理系统是否能防止内部员工的数据泄露风险?

一个设计良好的权限管理系统是防止内部数据泄露的核心防线,但它不是万能的。它通过“最小权限原则”,确保员工只能访问其工作所必需的数据,极大地降低了无意或有意的越权访问风险。再结合操作日志审计、数据脱敏和异常行为告警等功能,可以有效震慑、监测和追溯内部泄露行为。然而,要构建立体的防泄密体系,还需要结合员工安全意识培训、数据防泄漏(DLP)工具以及严格的管理制度。